Qué es un Bypass

Un Bypass es una técnica utilizada en diferentes campos, como la medicina, la informática y la electrónica, entre otros. En términos generales, se refiere a la acción de desviar o evitar una parte o proceso de un sistema, con el objetivo de obtener un resultado distinto al esperado o deseado.

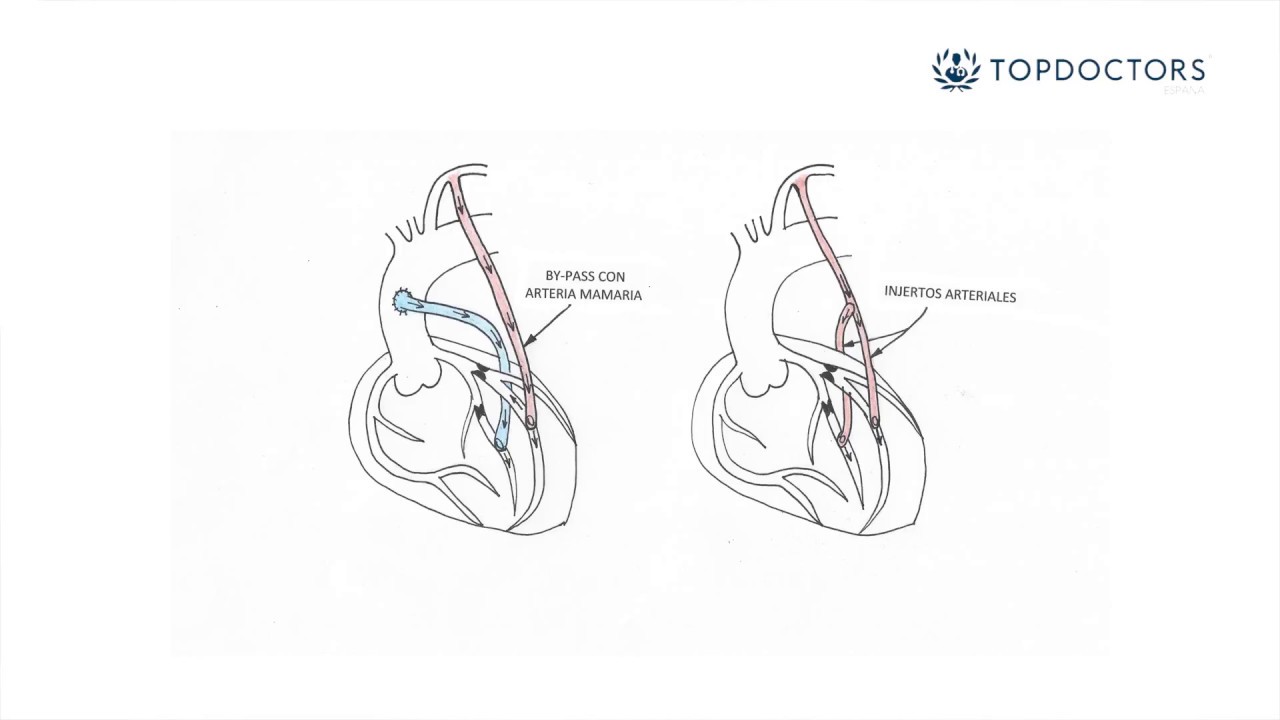

En el ámbito de la medicina, un Bypass es una cirugía que se realiza en el sistema cardiovascular para desviar la circulación sanguínea alrededor de una arteria obstruida, utilizando un vaso sanguíneo o una prótesis para restablecer el flujo normal de sangre.

Dentro de la informática, un Bypass puede referirse a la acción de pasar por alto ciertas restricciones o bloqueos en un sistema o red, con el fin de acceder a determinados contenidos o funcionalidades que originalmente estarían restringidos.

En la electrónica, un Bypass se refiere a la acción de desviar la corriente eléctrica alrededor de un componente o circuito, con el objetivo de evitar su funcionamiento o protegerlo de daños.

En resumen, un Bypass es una técnica utilizada en diversos contextos para desviar o evitar una parte o proceso de un sistema, con el objetivo de obtener un resultado distinto al esperado o deseado.

Tipos de Bypass

En el ámbito de la seguridad informática, el bypass es una técnica utilizada para evadir medidas de seguridad y acceder a sistemas o recursos no autorizados. A continuación, se presentan algunos de los tipos más comunes de bypass:

Bypass de autenticación

Este tipo de bypass se enfoca en evadir los sistemas de autenticación, permitiendo a un atacante acceder a una cuenta o sistema sin poseer las credenciales adecuadas. Algunos métodos comunes de bypass de autenticación incluyen:

- Ataque de fuerza bruta: consiste en probar diferentes combinaciones de contraseñas hasta encontrar la correcta.

- Ataque de diccionario: se utilizan listas predefinidas de contraseñas para probar como posibles combinaciones.

- Robo de credenciales: se obtienen de manera ilícita las credenciales de un usuario, ya sea por medio de phishing o mediante la explotación de vulnerabilidades en el sistema.

Bypass de firewall

Los firewalls son herramientas de seguridad que controlan el tráfico de red y permiten o bloquean el acceso a determinados servicios o sitios web. Sin embargo, existen técnicas de bypass que pueden evadir estas medidas de seguridad, como:

- Uso de protocolos encapsulados: se envían los datos a través de un protocolo que no es bloqueado por el firewall.

- Tunelización: se crea un túnel dentro del tráfico legítimo para ocultar el tráfico malicioso.

- Ataques de inundación: se envían grandes volúmenes de datos para abrumar y sobrecargar al firewall.

Bypass de filtrado de contenido

Los filtros de contenido son sistemas que se utilizan para bloquear el acceso a cierto contenido en línea, como páginas web o tipos de archivos específicos. Sin embargo, también existen técnicas de bypass que permiten el acceso a dicho contenido, como:

- Uso de proxies: se utiliza un servidor proxy como intermediario para acceder al contenido bloqueado.

- Cambios en las URL: se realizan modificaciones en la URL para evadir los filtros.

- Uso de técnicas de encriptación: se cifra el contenido para evitar ser detectado por los filtros.

Estos son solo algunos ejemplos de los tipos de bypass más comunes en seguridad informática. Es importante implementar medidas de seguridad adecuadas para proteger nuestros sistemas y estar al tanto de las técnicas utilizadas por los atacantes.

Aplicaciones y usos del Bypass

El bypass es una técnica que se utiliza en múltiples situaciones y tiene diversas aplicaciones. A continuación, mencionaré algunos de los usos más comunes:

- En medicina: el bypass se utiliza como una solución para restablecer el flujo sanguíneo en arterias bloqueadas o estrechas, como en el caso de la cirugía de bypass coronario.

- En informática: el bypass se utiliza para evitar restricciones o bloqueos en redes, permitiendo el acceso a contenido bloqueado o restringido.

- En electricidad: el bypass se utiliza para derivar la corriente eléctrica, evitando que pase a través de un circuito o dispositivo determinado.

Estos son solo algunos ejemplos de los muchos usos que tiene el bypass en diferentes ámbitos. Su aplicación va desde el campo médico hasta el campo tecnológico, siempre con el objetivo de sortear obstáculos o encontrar soluciones alternativas.

Cómo funciona un Bypass

Un bypass, en el contexto tecnológico, se refiere a una técnica utilizada para eludir o evitar restricciones impuestas por un sistema o dispositivo. Su objetivo es permitir la ejecución de ciertas acciones o acceder a determinados contenidos de manera no autorizada.

Existen diferentes tipos de bypass, cada uno con su propia forma de funcionamiento. A continuación, mencionaremos algunos de los más comunes:

Saltando medidas de seguridad

Cuando se trata de sistemas de seguridad, los bypass suelen referirse a técnicas que permiten evadir alguna medida de protección. Esto se logra explotando vulnerabilidades en el sistema o en la aplicación que se está utilizando.

Un ejemplo común de esto es la técnica conocida como SQL injection, en la cual se aprovechan fallos en la forma en que una aplicación web maneja las consultas a una base de datos. Al introducir código malicioso en los campos de entrada, se puede obtener acceso no autorizado a la base de datos o a los datos almacenados en ella.

Burlando bloqueos geográficos

Algunos servicios en línea, como servicios de streaming de video, restringen su acceso en función de la ubicación geográfica del usuario. Sin embargo, hay bypass que permiten eludir estas restricciones y acceder a estos servicios sin importar la ubicación del usuario.

Un ejemplo de esto es el uso de una red privada virtual (VPN), que permite al usuario conectarse a Internet a través de servidores ubicados en otros países. Al enmascarar la dirección IP del usuario, la VPN le permite al usuario superar los bloqueos geográficos y acceder a contenido restringido.

Engañando sistemas de autenticación

Los sistemas de autenticación, como contraseñas y sistemas de reconocimiento biométrico, pueden ser engañados a través de bypass que aprovechan debilidades en la forma en que funcionan estos sistemas.

Un ejemplo de esto es el conocido ataque de fuerza bruta, en el cual se intentan todas las posibles combinaciones de contraseñas hasta encontrar la correcta. Otro ejemplo es el uso de huellas dactilares falsas para evadir los sistemas de reconocimiento biométrico.

En resumen, un bypass es una técnica utilizada para eludir restricciones o medidas de seguridad impuestas por un sistema o dispositivo. Puede abarcar diferentes áreas, como seguridad informática o acceso a servicios restringidos. Es importante tener en cuenta que utilizar bypass de manera no autorizada es considerado un acto ilegal y puede tener graves consecuencias legales.

Riesgos y consideraciones al usar un Bypass

Al utilizar un bypass en cualquier tipo de sistema o dispositivo, hay ciertos riesgos y consideraciones importantes que debemos tener en cuenta. Estos son algunos de ellos:

Pérdida de garantía

El uso de un bypass puede invalidar la garantía del dispositivo. Los fabricantes suelen estar en contra de cualquier modificación no autorizada en sus productos y, si descubren que se ha utilizado un bypass, es posible que se nieguen a brindar cualquier tipo de servicio o reparación.

Riesgo de dañar el dispositivo

Es importante tener en cuenta que al utilizar un bypass, existe un riesgo real de dañar el dispositivo. Una modificación incorrecta o una mala instalación del bypass podría hacer que el dispositivo deje de funcionar correctamente o incluso se dañe permanentemente.

Violación de la ley

Dependiendo del país y las leyes locales, el uso de un bypass puede considerarse ilegal. En muchos lugares, modificar o eludir medidas de seguridad o restricciones impuestas por los fabricantes está prohibido y puede tener consecuencias legales.

Incompatibilidad con actualizaciones

Al utilizar un bypass, es posible que no se puedan realizar actualizaciones de software o firmware en el dispositivo. Esto puede llevar a una falta de compatibilidad con nuevas funciones o mejoras de seguridad que los fabricantes puedan introducir en futuras actualizaciones.

Riesgo de seguridad

El uso de un bypass puede exponer el dispositivo a riesgos de seguridad adicionales. Al eludir medidas de seguridad, se corre el riesgo de permitir el acceso no autorizado al dispositivo, lo que podría poner en peligro la privacidad y la seguridad de los datos almacenados en él.

Falta de soporte técnico

Si se utiliza un bypass, es probable que los fabricantes y proveedores de servicios no brinden soporte técnico o asistencia. Esto puede dificultar la resolución de problemas o la obtención de ayuda en caso de errores o problemas relacionados con el dispositivo.

En resumen, si se decide utilizar un bypass, es importante tener en cuenta los riesgos y consideraciones mencionados anteriormente. Siempre es recomendable investigar y evaluar cuidadosamente los posibles impactos antes de realizar cualquier modificación en un dispositivo o sistema.